行业新闻与博客

Appsmith 严重漏洞可导致账户被盗用

Appsmith 低代码平台的一个严重身份验证漏洞已被利用,导致用户帐户被接管。

该漏洞编号为 CVE-2026-22794,攻击者可以通过滥用客户端控制的 HTTP 标头来操纵密码重置链接,最终导致帐户完全被盗用。

该漏洞存在于 Appsmith 的密码重置流程中。当提交重置请求时,平台会使用客户端提供的 HTTP Origin 标头来构建通过电子邮件发送的密码重置链接。然而,该标头未经验证或限制,攻击者可以插入恶意值,并将敏感的重置令牌重定向到其控制的基础架构。

攻击者可以请求重置受害者邮箱地址的密码,同时修改邮件的 Origin 标头,使其指向攻击者控制的域名。受害者会收到一封来自 Appsmith 的合法邮件,但邮件中嵌入的重置链接会将他们重定向到攻击者的服务器,而不是真正的应用程序。

一旦点击链接,重置令牌就会泄露。攻击者随后可以使用该令牌在合法的 Appsmith 实例上设置新密码,从而获得受害者的帐户访问权限。由于存在漏洞的端点始终返回成功响应,这有助于隐藏攻击行为,并允许攻击者在不触发警报的情况下重复发起攻击。

影响与缓解

Appsmith 被广泛用于构建内部工具,例如仪表板、管理面板和数据驱动的业务应用程序。

这些部署通常会连接到敏感数据库、 API 和内部系统,因此身份验证缺陷尤其严重。

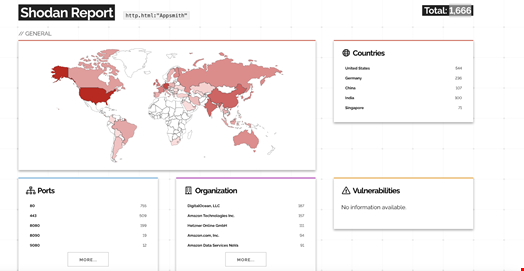

根据 Resecurity 引用的互联网扫描数据,有 1666 个 Appsmith 实例可公开访问。

相当一部分用户似乎运行的是 1.x 版本,包括 1.92 及更早版本,所有这些版本都受到 CVE-2026-22794 漏洞的影响。 Appsmith 2.x 版本不受此漏洞影响。

调查结果中重点强调的细节包括:

受影响的端点:/API/v1/users/forgotPassword

受影响版本:Appsmith 1.92 及更早版本

修复版本:Appsmith 1.93

利用此漏洞可导致账户完全被接管,包括获得管理员权限。攻击者随后可以管理用户、篡改应用程序或访问关联的业务数据。

该攻击还存在网络钓鱼和信任滥用的风险,因为恶意链接是通过合法的 Appsmith 电子邮件发送的。

Appsmith 1.93 版本通过更严格地验证 Origin 标头和强制使用受信任的基本 URL 解决了这个问题。

信息安全部门 已联系 Appsmith 就此漏洞征求意见,但截至发稿时尚未收到回复。

最近新闻

2026年01月27日

2026年01月26日

2026年01月26日

2026年01月26日

2026年01月19日

2026年01月19日

2026年01月19日

2026年01月19日

需要帮助吗?联系我们的支持团队 在线客服