行业新闻与博客

新的网络钓鱼活动使用 LinkedIn 智能链接进行全面攻击

电子邮件安全提供商 Cofense 发现了一个新的网络钓鱼活动,其中包含 800 多封电子邮件,并使用 LinkedIn 智能链接。

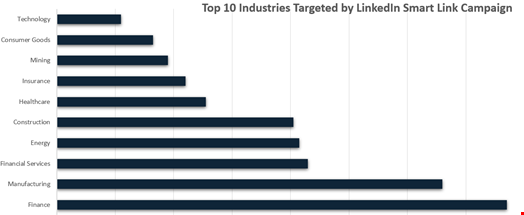

该活动于 2023 年 7 月至 8 月期间活跃,涉及各种主题,例如金融、文档、安全和一般通知诱惑,到达多个行业的用户收件箱。

金融、制造和能源行业是首要目标垂直行业。

Cofense 估计,“这次活动并不是对任何一个企业或部门的直接攻击,而是一次全面攻击,目的是使用 LinkedIn 企业帐户和智能链接收集尽可能多的凭据来实施攻击。”

什么是 LinkedIn 智能链接?

LinkedIn 智能链接(也称为 slink)由 LinkedIn 企业帐户用来通过 LinkedIn Sales Navigator 传递内容并跟踪用户内容参与度。

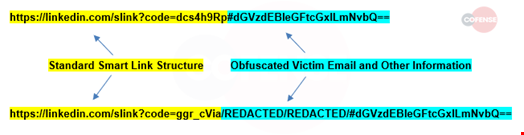

典型的智能链接使用 LinkedIn 域,后跟“代码”参数,该参数具有八个字母数字字符 ID,可能包含下划线和破折号。但是,恶意智能链接可能包含信息的其他部分,例如混淆的受害者电子邮件。

事实证明,智能链接可以绕过安全电子邮件网关 (SEG) 和其他电子邮件安全套件,因为该链接使用受信任的域。

这一新的基于智能链接的网络钓鱼消息表明,这些帐户要么是新创建的,要么是之前被泄露的 LinkedIn 商业帐户,从而使威胁行为者能够利用其跟踪功能深入了解网络钓鱼活动。

基于 Slink 的网络钓鱼感染如何运作?

单击电子邮件中嵌入的恶意 LinkedIn 智能链接后,用户将被直接或通过一系列重定向发送到网络钓鱼。

指定的网络钓鱼工具包将读取智能链接中附加的受害者电子邮件,以自动填充恶意表单,从而增加受害者已登陆合法 Microsoft 登录的合法假象。但是,智能链接仍会导致凭据网络钓鱼页面的 URL 中没有受害者的电子邮件。

一旦出现网络钓鱼,系统将指示用户使用其 Microsoft Office 凭据登录。

LinkedIn 智能链接是一种新型威胁吗?

LinkedIn 智能链接已被用于恶意网络钓鱼活动一段时间了。

Cofense 早在 2021 年就发现了使用 LinkedIn Smart Links 的大规模网络钓鱼攻击。该公司还于 2022 年 9 月报告了一次使用 slinks 的大规模网络钓鱼攻击。

然而,这并不是恶意行为者经常使用的网络钓鱼方法。

“虽然使用电子邮件安全套件很重要,但员工不断接受最新的培训以打击任何网络钓鱼活动也很重要。必须教导员工不要点击看似可疑或意外的电子邮件中的链接,”科芬斯在报告中建议。

最近新闻

2026年01月27日

2026年01月26日

2026年01月26日

2026年01月26日

2026年01月19日

2026年01月19日

2026年01月19日

2026年01月19日

需要帮助吗?联系我们的支持团队 在线客服